こちら - 立命館大学

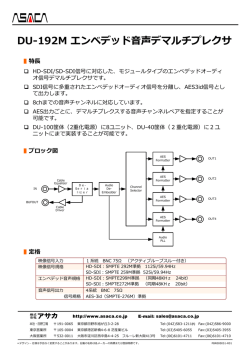

耐タンパディペンダブルVLSIシステムの開発・評価 - 人為的攻撃による内部機密情報の漏洩・複製を防止するVLSIの実現 立命館大学,産総研,名城大学,三菱電機グループ 情報処理システムが抱える脅威 情報化社会を支える組込システムは今現在も増加傾向にある一方で情報漏洩,情報改ざん,偽造複製などの脅威にさらされている 例えば,自動車もスマートフォン等の様々な外部システムと繋がろうとしており,新たな脅威に備える必要がある 情報処理システムにはセキュリティ技術は必要不可欠 * 本デモンストレーションの開発には名古屋大学の組込みリアルタイムシステム研究室の本田准教授, 附属組込みシステム研究センターの倉地助教のご協力を頂きました. 自動車の乗っ取りデモ 業界標準のOS AUTOSAR仕様のToppers/ATK2上で動作するセキュリティSW/HWを開発 通常の CAN 通信 AES 暗号化 CAN 通信 受信側ECU 受信側ECU EA FF 00 00 00 00 00 01 32 10 00 00 00 00 00 01 復号 (AES) なりすましECU DC 4E 00 F2 5D 26 00 00 析 が 容 易 D9 01 29 00 01 26 00 00 解 00 00 信 デ ー タ の 00 00 なり すま しデ FF 00 ータ 00 00 00 EA 自動車 FF 10 00 32 暗号化 (AES) 通 なりすましECU 送信側ECU 送信側ECU EA 01 自動車 00 01 00 00 00 32 10 00 32 10 00 00 00 00 00 01 ステアリング アクセル 通信データの暗号化や通信相手との認証を行い安全に走行 (長所) 乗っ取り回避 暗号通信により通信データの解析が困難 (短所)暗号処理による遅延 AES暗号は128bit長のブロック暗号のため 2パケットの通信が必要 ブレーキ ハンドル CAN通信では,通信データの暗号化や通信相手との 認証を行っていないため,通信データが容易に解析 でき,なりすましECUからの誤った判断や指示を受け 取ってしまう危険性がある サイドチャネル攻撃と侵襲攻撃による脅威 暗号化ハードウェアを用いる際,サイドチャネル攻撃と侵襲攻撃(物理的攻撃)に対する対策は欠かせない ・サイドチャネル攻撃により電子機器,半導体製品から秘密情報(暗号鍵)が窃取される危険性 サイドチャネル攻撃デモ サイドチャネル攻撃デモのアーキテクチャ 漏洩電磁波を用いたサイドチャネル攻撃 (電磁波解析攻撃) ALTERA Cyclone IV 暗号処理時の電磁波 波形を収集する Avalon-Bus CPU (Nios II) CAN 市販の FPGA ボードで動作する AUTOSAR 仕様の車載 OS 上で CAN 通信の暗号化を実行 → CAN 通信路の情報と電磁波プローブ を用いて暗号鍵の窃取はできる 制御アプリケーション 平文 UART AES-128 暗号文 電磁波波形に暗号処理内容が反映されており, 統計解析をすることで秘密鍵がわかる SRAM AES-128暗号 TOPPERS ATK2 AES Driver Altera DE2-115 Nios II コア DE2 ハードウェアアーキテクチャ ソフトウェアモジュール構成 ・不揮発性メモリ上の秘密情報(暗号鍵)は物理的攻撃により窃取される危険性 キーレスエントリを模したデモ CAN Driver ピッ 窃取 複製鍵による自動車盗難と PUF 技術を用いた対策 偽造・複製 連絡先 :立命館大学 藤野 毅 Tel :077-561-5150 E-mail :[email protected] 耐タンパディペンダブルVLSIシステムの開発・評価 - 人為的攻撃による内部機密情報の漏洩・複製を防止するVLSIの実現 立命館大学,産総研,名城大学,三菱電機グループ IO-Masked Dual-Rail ROM 方式を用いたサイドチャネル攻撃対策と Physical Unclonable Function (PUF) を用いた偽造・複製防止技術 IO-Masked Dual-Rail ROM (MDR-ROM) を用いたサイドチャネル攻撃対策 主な,サイドチャネル攻撃のターゲットとなる非線形回路を MDR-ROM に置き換え, 乱数マスクのための乱数発生回路を加えるだけでサイドチャネル攻撃対策が実現できる 加えて,偽造・複製防止技術と期待される PUF としても利用可能 Plain/Cipher Text (Challenge) ・ サイドチャネル攻撃対策と PUF 技術を ROM で実現 → 小面積・低消費電力 ・ メモリを用いた一般的な設計手法で対策が可能 → 実装が容易 ・ 様々な暗号に本手法は適用可能 Secret Key 128 128 AddRoundKey 128 Registers KeyExpansion 128 128 Registers InvMixColumns 128 InvShiftRows PUF Response (P) PUF 16 PUF のレスポンスから暗号鍵 を生成する際の技術課題 PUF では製造ばらつき情報という微少な差異を利用 しているために出力が安定せず,そのままでは同じ 暗号鍵を得るのは困難である.そこで,誤り訂正を 用いて安定した鍵生成を行っている. Sense Amp. AddRoundKey nX7 clk clk Cipher/Plain Text Out R PUF Response Domino-XOR BL3 BL2 BL1 nBL2 BL0 nBL0 nBL1 … nBL1 BL3 BL1 nBL0 BL2 sel2 S = W xor C ヘルパーデータ sel3 Sense Amp. x8 Selector 8 Masked Output Data (Y⊕Rn) ノイズを含むレスポンス W = W xor E (ノイズ) PUF 技術を用いて秘密情報を管理 チャレンジ Physical Unclonable Function (PUF) : ランダムな製造時のばらつきからチップ固有情報を生成する技術 ・ 同一入力信号(チャレンジ)を与えても,内在する製造 ばらつきはチップ毎に異なるため出力信号(レスポンス) はチップ毎に異なる ・ 製造ばらつきを人工的に制御・複製するのは困難 ・ 暗号化や認証時に必要な時にしか生成されない R ハッシュ 関数 x8 selCir (AES/PUF) Random Number 8 (Rn) In clk 鍵K 誤り訂正 C 符号化 【初期鍵生成】 x8 sel1 R In PUF Selector sel0 4 128 256 WL1 Column Decoder 4 チャレンジ nBL3 X6 nX6 X7 nX7 レスポンス W x8 乱数 nBL2 X7 R7 X7⊕R7 WL61 WL62 WL63 X5 nX5 … 100 万波形を用いても 暗号鍵の窃取に成功せず MixColumns X4 nX4 sw Dual-Rail ROM Cell Array … nX1 clk sw WL0 BL0 X1 R1 X1⊕R1 X2 nX2 X3 nX3 clk 8 X1 nX1 BL1 nX0 BL0 X0 R0 X0⊕R0 Selector sw nBL1 128 ShiftRows Domino-XOR Array 8 WL0 WL1 WL2 WL3 WL4 WL5 WL6 WL7 WL8 WL9 WL10 sw nBL0 Masked Input Data (X⊕Rn-1) x16 X0 nX0 Row Decoder Affine Trans. SubBytes/ InvSubBytes selCir (AES/PUF) Component of the SCA-resistant cryptographic circuit … 例) AES 暗号回路内の GF(28) 演算を MDR-ROM で実現 nBL3 Selector x16 GF(28) (MDR-ROM) x16 Random Number (Rn-1) mask InvAffine Trans. unmask Random Number Generator 128 PUF W 鍵K C 誤り訂正 C 復号化 乱数 ハッシュ 関数 S = W xor C PUF鍵 ヘルパーデータ 【鍵生成】 ヘルパーデータからは暗号鍵は推定できない PUF 技術から暗号鍵を生成して秘密情報を暗号化(使用チップでしか復号化できない) 【デモンストレーション説明】 サイドチャネル攻撃対策 AES 暗号と PUF を組み合わせたセキュアシステム PUF 無し PUF 有り 【セキュア LSI】 Hybrid Masking Dual-Rail ROM 方式による サイドチャネル攻撃対策 AES 暗号回路と PUF 回路を搭載したセキュア LSI により 自動車の認証鍵データを防御 キーレスエントリーを模した デモンストレーション 自動車鍵 (microSDに認証鍵を保存) ボタンを押すことで 対応した自動車の扉が開く 鍵【2】で扉は解錠 microSDの認証鍵は PUF鍵により暗号化 PUF鍵で認証鍵を復号化 PUF鍵 認証鍵【2】の自動車 認証鍵【3】の自動車 鍵【3】で扉は解錠 鍵データ 窃取 microSD(認証鍵データ)が 窃取(コピー)されると車の 扉は開いてしまう 結果として自動車も盗まれる 窃取鍵で扉が解錠 鍵データ 窃取 複製したPUF鍵は異なるので 認証鍵データが復号化できない microSD 内の認証鍵データは 窃取鍵では扉が開かない! PUF 鍵で暗号化され守られている たとえ,認証鍵が窃取されても自動車の扉は解錠できない PUF 鍵は LSI 固有なので複製されても同一鍵は生成されず安全 連絡先 :立命館大学 藤野 毅 Tel :077-561-5150 E-mail :[email protected]

© Copyright 2026