OSS活用ソリューション ThemiStruct (テミストラクト

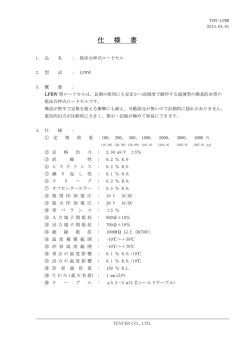

いまさら聞けない「シングルサインオンの 基本」と、社員1万人の大企業における OpenAM導入事例紹介 ~Webアプリケーションに手をいれることなく、 認証連携を実現する方法~ 株式会社オージス総研 テミストラクトソリューション部 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 会社概要 株式会社オージス総研 代表者: 代表取締役社長 平山 輝 設 立: 1983年6月29日 資本金: 4億円 (大阪ガス株式会社100%出資) 事業内容: システム開発、プラットフォームサービス、 コンピュータ機器・ソフトウェアの販売、 コンサルティング、研修・トレーニング 主な事業所 本 社: 大阪府 大阪市西区千代崎3-南2-37 ICCビル 東京本社: 東京都 港区港南2-15-1 品川インターシティA棟 名古屋オフィス: 愛知県 名古屋市中区錦1-17-13 名興ビル 売上実績: 567億円 (連結) 298億円(単体) (2013年度) 従業員数: 3,104名 (連結) 1,283名 (単体) 関連会社: さくら情報システム(株)、 (株)宇部情報システム、 (株)システムアンサー、 OGIS International,Inc、上海欧計斯軟件有限公司(中国) オージス総研グループ 売上構成比 (連結) Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 2 取得許可認定 アジェンダ シングルサインオンの基礎 導入事例 テミストラクトの紹介 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 3 シングルサインオンの基礎 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 4 シングルサインオンとは シングルサインオンでない状態 シングルサインオン導入後 業務システム 業務システム グループウェア SSO グループウェア クラウドサービス 1回のログインで アクセス可能! クラウドサービス 各システムに 都度ログイン・・・ Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 5 なぜ、シングルサインオンが必要なのか 其の壱 ユーザーにとって・・・ システムが増える = 業務は楽になる + 認証は不便になる システム毎にログイン ID/パスワードが増える またログイン画面か・・・ このシステムは このパスワードで・・・ システム毎にパスワード変更 昨日もパスワード 変更したのに・・・ シングルサインオンを実現すると・・・ ・ログインは一回でOK! ・ID/パスワードは一個覚えればOK! ・パスワード変更は一カ所でOK! つまり、ユーザの利便性が向上する! Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 6 なぜ、シングルサインオンが必要なのか 其の弐 認証・認可の実装は、意外と大変。 セキュアなシステムかどうかは、システム開発者の技量に依存する。 アクセス制御が未実装 制御ルールがバラバラ 営業部用 アプリ 製造部 他部署の機密文書が 参照できてしまう・・・ あれ?ちゃんと制御できてる? 設定ミスしたかな・・・ シングルサインオンを実現すると・・・ ・SSOシステムに任せれば、アクセス制御の一元管理が可能。 ⇒既存システムへのアプリ単位のアクセス制御を一カ所で管理できる。 ⇒新規システムを開発しても、アクセス制御の実装が楽になる。 ・認証のセキュリティレベル統一が可能。 つまり、セキュリティが向上し、開発/運用コスト削減に役立つ! Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 7 なぜ、シングルサインオンが必要なのか 其の参 セキュリティや運用の観点では・・・ システムが増える = セキュリティリスクUP + 運用負荷UP セキュリティリスク 運用負荷 ID 12345 PW abcde ------------------------------------------- ♪ パスワード多すぎて 覚えられないから 付箋にメモしておこう 全アプリケーションの ログ管理なんてできない!! シングルサインオンを実現すると・・・ ・ID/パスワードは一個だから、管理しやすい。 ⇒パスワード漏えいを回避するために、十分な対策をとれる。 ・認証ログを一カ所で管理でき、監査対象を一つにできる。 ⇒運用がシンプルになる。 つまり、セキュリティが向上し、運用負荷が下がる! Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 8 シングルサインオンで目指すべき形 「社内アプリ」と「クラウドサービス」の両方を利用する構成で ・ユーザの利便性向上 ・セキュリティ向上 を実現するシングルサインオンが、将来目指すべき形。 アプリの認証に パスワードを使わない RP SSO セキュリティ強化は SSOシステムだけやればOK Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 認証は一回だけ 9 シングルサインオン実現方式 シングルサインオン実現のための「3ステップ」 Step1 Step3 ID/パスワード HTTPヘッダ連携? Cookie連携? 代理認証? ワンタイム パスワード デスクトップ SSO 連携方式を決める 認証方法を決める SSO ? アプリのログイン方式 を決める Step2 エージェント型? リバースプロキシ型? SAML型? SSO Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. ? 10 シングルサインオン実現方式 ~認証方法を決める~ ユーザーが行う認証の方法を決定する ID/パスワード ワンタイム パスワード 証明書認証 統合Windows 認証 社外からは 多要素認証 「セキュリティリスクの高さ」を考慮し、 「利便性」・「セキュリティ」・「コスト」 のバランスを考えて決定する 社内からしかアクセス できないのに、複雑な認証方法 社外から重要情報にアクセス するのに、簡単な認証方法 セキュアにしたはいいけど、 導入コストが高すぎる Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 11 シングルサインオン実現方式 ~認証方法を決める~ たとえば、 ・社内ユーザにとっての利便性を低下させたくない ・社外からアクセスには、セキュリティを高めたい ・社外からのアクセスのみ多要素認証させる ・多要素認証に証明書認証を使う 証明書認証 • ブラウザにインストールしたクライ アント証明書をもとに、端末を認証 する。 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 認証サーバ 12 シングルサインオン実現方式 ~認証方法を決める~ たとえば、 ・社内からのアクセスしかない(社外公開していない) ・とにかく便利にしたい ・統合Windows認証にする 統合Windows認証 • Windowsドメインにログオンして いれば、システムへのログインを自 動で行う認証方法 ActiveDirectory ① Windowsドメインログオン • ユーザがID/パスワードを入力する のは、ドメインログオン時のみ。 認証サーバ ② ドメインログオン情報を 使って認証(自動処理) Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 13 シングルサインオン実現方式 ~連携方式を決める~ SSO対象アプリケーションと認証サーバをどのように連携 するかを決定する 社内アプリ クラウドサービス ・エージェント型 ・リバースプロキシ型 ・フェデレーション型 SSO SSO 認証情報を安全な方法で渡す アプリアクセスの手前で認証 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 14 シングルサインオン実現方式 ~連携方式を決める~ エージェント型 Webサーバー、アプリケーションサーバーに直接エージェントを導入する方法。 エージェントごとにSSOサーバーとの通信が発生する。 利用者 ② ① SSO対象 アプリ SSO対象アプリに アクセス A ログイン ④ 認証済みであれば アプリを利用可能 ③ SSO SSO対象アプ リに認証済み 情報を連携 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 15 SSO対象 アプリ B シングルサインオン実現方式 ~連携方式を決める~ リバースプロキシ型 リバースプロキシサーバーにエージェントを導入し、アプリケーションへのアク セスをリバースプロキシサーバー経由にする方法。 SSOサーバーとのやりとりをリバースプロキシサーバーに任せる。 リバースプロキシ アプリ A 用の 利用者 ② ① リバースプロキシ サーバーにアクセス 仮想ホスト OR 仮想パス ログイン アプリ B 用の SSO ③ SSO対象アプ リに認証済み 情報を連携 仮想ホスト OR 仮想パス Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. ④ 認証済みであればSSO対 象アプリに接続 SSO対象 アプリ A SSO対象 アプリ B 16 シングルサインオン実現方式 ~連携方式を決める~ フェデレーション型 安全な方法でクラウドサービスとのSSOを実現するために、SAMLやOpenID Connectなどのフェデレーション(認証連携)用のプロトコルを利用する方式。 ① サービス利用開始 ④ HTTP Redirect & POST 利用者情報 クラウドサービス name themistruct mail [email protected] address Tokyo Japan SSO成功 あらかじめ 属性情報が 一部連携 されている POSTデータはユーザー 属性にあたる (この場合は“メール”情報) 利用者 利用者情報 ③ ユーザー認証 ② HTTP Redirect & POST POSTデータは ユーザー属性の やり取り開始の 手続きにあたる SSO なまえ 利用者 メール [email protected] 電話 0x0-1234-5678 SAMLプロトコルを利用した認証連携の流れ Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 17 シングルサインオン実現方式 ~アプリのログイン方式を決める~ SSO対象アプリケーション側でユーザーを認証する方法を 決定します。 アプリケーション側の 認証方法を改修可能か YES NO 属性情報連携方式 代理認証方式 SSOサーバーから受け取った情報をも とに認証する ・HTTPヘッダ連携 ・Cookie連携 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. アプリの認証方法を再現し、ユーザー の代わりにアプリ認証を行う ・Basic認証 ・From認証 18 シングルサインオン実現方式 ~アプリのログイン方式を決める~ 代理認証方式 ユーザーが初めにログインする際にアクセスするURL(代理認証用URL)にて、 ID/パスワードを代わりに送信し、Cookie等の認証済み情報を取得する。 ① 代理認証用 URLにアクセス リバースプロキシ 代理認証用URL ③ ユーザーの代わりに ID/パスワードを送信 アプリ用の 仮想ホスト OR 仮想パス ② SSO 属性情報を エージェントに 連携 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 19 ④ アプリから取得した Cookieをブラウザに セットし、ログイン後 URLにリダイレクト シングルサインオンの基礎 ~まとめ~ シングルサインオンを導入すると、 • ユーザの利便性が向上する • セキュリティが向上する シングルサインオンを実現するためには、 • 認証方法を決める • 連携方式を決める • アプリのログイン方式を決める 連携方式には • 社内アプリでは「エージェント型」「リバースプロキシ型」がある • クラウドサービスは「フェデレーション型」でSSO可能 代理認証方式で • アプリケーション改修せずにシングルサインオンできる Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 20 事例紹介 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 21 プロジェクトの概要 概要 : サービス業様 認証基盤構築プロジェクト バラバラの認証方式のアプリケーションに対して、 代理認証方式によりシングルサインオンを実現 ユーザー数 : 約 10,000 ユーザー(社外/社内) 接続アプリ数 : 約 30 システム ポイント : 社内ユーザーは統合Windows認証を利用可能とする。 外部サーバー(勤務日確認システム)から取得した、ア クセスしてきたユーザが勤務日かどうかの情報をもとに、 アクセス判定を行う仕組みを実装する。 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 22 プロジェクトでの課題 アプリ担当者が不明だったりして、仕様がわからない。つまり、 「アプリの改修はできない!」 「でもシングルサインオンは実現したい!」 リバースプロキシ型/代理認証方式を採用 実は… リバースプロキシ型/代理認証方式は、 やってみるまでできるかわからない。 ・リバースプロキシ型 コンテンツ変換がうまくいかない(画面が正常に表示されない) 場合がある。 ・代理認証方式 アプリが複雑な認証方法をしている等、代理認証の実装に 時間がかかるパターンが存在する。 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 23 構築のポイント 各アプリケーションで認証の仕様が統一されていない 代理認証を実現するために実施すること アプリケーション 認証仕様の調査 を、アプリの数分実施 接続検証 代理認証を設定 SSOログイン用のID/パスワードとは異なるID/パスワード を使って代理認証を実現 • 認証用DBに代理認証用のID/パスワードを暗号化してセット • 代理認証時はパスワードを復号化してアプリに送信 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 24 構築のポイント 特殊な認可方法の実装 • アクセスユーザが勤務日かどうかによってアクセス制御する 外部サーバにユーザ情報を問い合わせてアクセス制御を行うモ ジュールを新規に開発して対応。 統合Windows認証モジュールのバグ修正 • クライアント側のOS/ブラウザの組み合わせによっては、正常に動 作しないバグが存在 OGISでバグ修正を実施 OSSであるOpenAMだからこそ 実現できた Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 25 最終的なシステム構成 ThemiStruct-WAM 外部RPサーバ 認証基盤 連携先システム インターネット 代理認証 社外ユーザ 外部公開アプリケーション ID/パスワード認証 DMZ 内部ネットワーク SSOサーバ Active Directory ユーザーがアクセス可能 かどうかを問い合わせる Windows統合認証 内部RPサーバ 社内ユーザ Copyright© 2014OGIS-RI OGIS-RI All rights reserved.26 Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 勤務日確認システム 代理認証 内部専用アプリケーション ThemiStruct のご紹介 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 27 ThemiStruct のご紹介 ThemiStructはシステムの “連携” を実現します。 ThemiStructは企業の様々なシステムの“連携”を実現する6つのIT基盤ソ リューションから成っています。企業を取り巻く様々なIT環境の変化と要 求にお応えできるよう、日々進化し続けています。 社内とクラウドをシームレスに つなぐシングルサインオン シングル サインオン ワーク ID フロー 配布・管理 電子証明書の「発行」と「管理」を シンプルに実現 電子証明書 サーバー 配布・管理 監視 ワンタイム パスワード Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 28 ThemiStruct-WAMの特徴 OSSであるOpenAMがベースのソリューション • シングルサインオンを実現する機能が完備されている • 機能拡張のためのフレームワークが提供されていて、拡張性が高い フレームワークで実装できなく個別実装でも、取り込みやすい ThemiStruct-WAMだからこそ • OpenAMと組み合わせて使えるモジュールが豊富 • 導入実績が豊富で、具体的な構築イメージが提示できる • OpenAMはもちろん、ThemiStruct-WAM独自の部分全てにおいて サポートサービスが充実している Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 29 おわりに シングルサインオンの目指す形は、 「アプリで認証・認可をしない」 ⇒アプリにはクレデンシャルを持たせない どうしても改修できないアプリは、存在する より最適な方法で、 代理認証方式によるシングルサインオンを実現 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 30 おわりに ご清聴ありがとうございました。 Copyright© 2014OGIS-RI OGIS-RI All rights reserved. Copyright© 2013 Co.,Co., Ltd.Ltd. All rights reserved. 31

© Copyright 2025